| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- node.js

- Javascript

- MongoDB

- IaaS

- nodejs

- mysql

- 용어정리

- kubernetes

- 개념

- 이론

- Docker Swarm

- RAID

- network

- RAPA

- 실습

- git

- express

- dockerfile

- docker

- OpenStack

- 클라우드

- 네트워크

- worker

- 명령어

- PaaS

- 도커

- gns3

- 쿠버네티스

- PAT

- Docker-compose

- Today

- Total

융융이'Blog

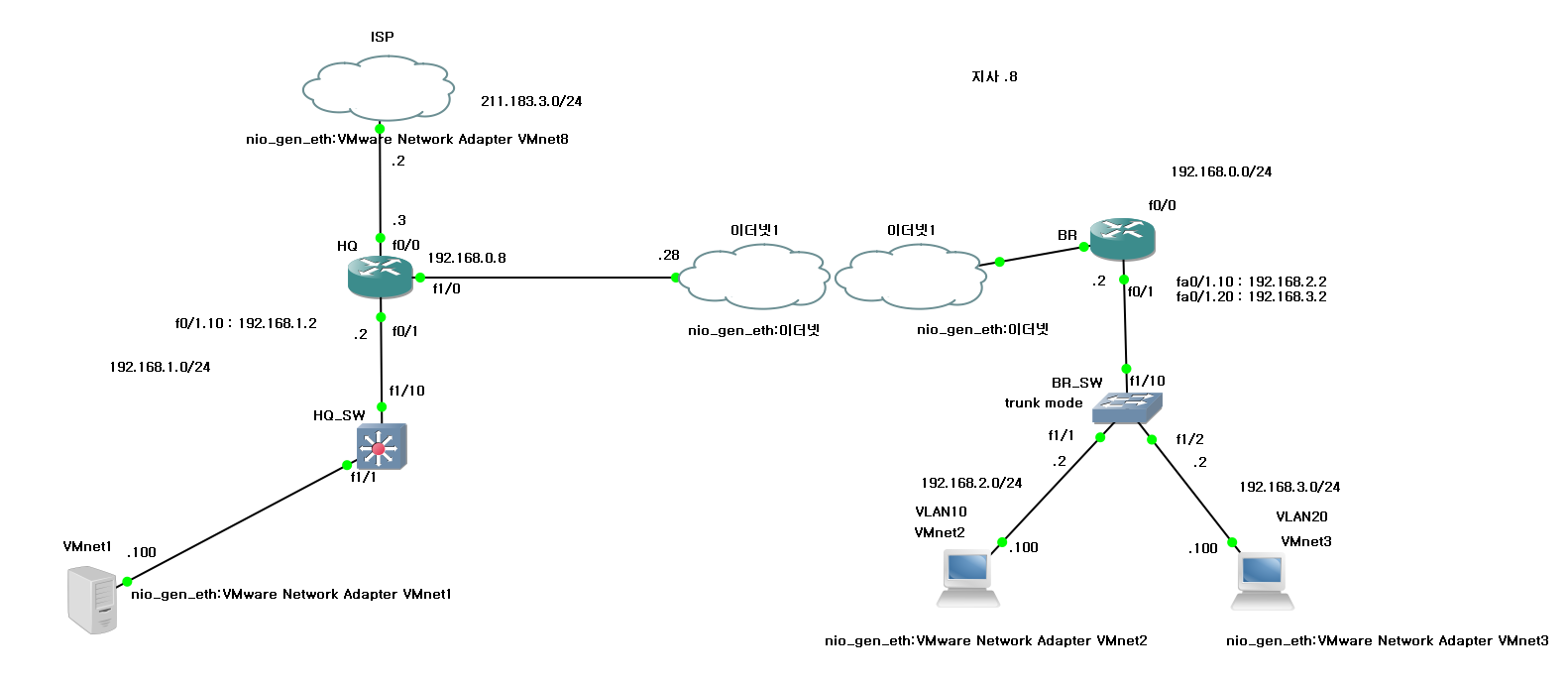

[GNS3] NAT, VLAN, NFS, ACL 종합_실습 본문

최종 실습

실습내용

ISP : 211.183.3.0/24

VMnet1 : 192.168.1.0/24

VMnet2: 192.168.2.0/24

VMnet2: 192.168.3.0/24

HQ인더넷 : 192.168.0.8 (DHCP)

BR이너뎃 : 192.168.0.28(DHCP)

-

그림 위와 같이 네트워크 환경을 구축한다.

-

VLAN설정

- HQ 과 BR에서 vlan10, 20을 만들어 준다.

HQ# vlan dat vlan 10 name A //vlan 10을 만들어준다. do show vlan-sw br // BR에서 vlan10 과 20을 만든다.- Switch에서 trunk 모드와 access모드 변경 해준다.

본사 SW# int fa1/10 sw mode trunk do show trunk int fa1/1 switchport accsess vlan 10 // 지사 SW# 또한 설정해준다.- HQ와 BR의 캡슐화를 하고 VLAN에 각 네트워크에 대한 게이트웨이를 설정해준다

본사R# int fa0/1.10 encapsulation dot1q 10 ip add 192.168.1.2 //192.168.1.0/24의 게이트웨이 사용 no sh 지사R# 또한 1.10, 1.20 과 192.168.2.2, 192.168.3.2 설쟁해준다.- 나머지 interface에 대해서 IP 설정을 한다.

- DHCP

int fa1/0 ip add dhcp //동적할당을 진행한다. no sh

-

지사R# fa0/0에도 똑같이 할당한다.

```

- 외부 인터넷과의 게이트웨이 지정

```

int fa0/0

ip add 211.163.3.2

no sh

```

- 각각의 컴퓨터에 해당하는 IP주소와 게이트웨이를 입력한다.

- 본사 리눅스 컴퓨터 : 192.168.1.100/24 192.168.1.2

- 지사 리눅스 컴퓨터 : 192.168.2.100/24 192.168.2.2

- 지사 관리자 컴퓨터 : 192.168.3.100/24 192.168.3.2-

Static 라우팅 + Default 라우팅을 하여 서로 통신이 가능하도록 해준다.

본사R# ip route 192.168.2.0 255.255.255.0 192.168.0.28 ip route 192.168.3.0 255.255.255.0 192.168.0.28 ip route 0.0.0.0 0.0.0.0 211.183.3.2 지사R# 또한 위와 같은 방식으로 설정해준다.

-

NAT를 설정한다. 다만, 외부로 통하는 외부ip Pool과 사설 IP Pool은 다음과 같다.

ip nat pool INNER_HQ 211.183.3.11 pre 24 //본사 내부가 사용하는 공인IP ip nat pool HR_10 211.183.3.12 pre 24 //지사vlan10이 사용하는 공인IP ip nat pool HR_20 211.183.3.13 per 24 //지사vlan20이 사용하는 공인IP

access-list 1 permit 192.168.1.0 0.0.0.255 //192.168.1.0네트워크 허용

access-list 2 permit 192.168.2.0 0.0.0.255 //192.168.2.0네트워크 허용

access-list 3 permit 192.168.3.0 0.0.0.255 //192.168.3.0네트워크 허용

ip nat inside source list 1 fa0/0 overload //list1을 fa0/0에 PAT를 적용한다.

ip nat inside source list 2 fa0/1.10 overload //list2을 fa0/0에 PAT를 적용한다.

ip nat inside source list 2 fa0/1.20 overload //list3을 fa0/0에 PAT를 적용한다.

int fa0/0

ip nat outside //해당 interface는 outside로 적용한다.

int fa0/1

ip nat inside

int fa1/0

ip nat inside //해당 interface는 inside로 적용한다.

3. 본사의 VMnet1과 지사의 VMnet2가 nfs 통신이 가능하도록 nfs 서비스를 만들어준다.

```bash

Client[VMnet1]

yum -y install nfs-utils //nfs 설치

mkdir /storage //폴더 생성

chmod 777 /storage //권한 설정

systemctl start nfs-server

SERVER[VMnet2]

yum -y install nfs-utils

mkdir /external

chmod 777

vi /etc/exports

...

/external 192.168.1.100(rw,sync) //external폴더의 192.168.1.100으로 부터의 mount허용 및 읽기, 쓰기, 동기화

...

systemctl start nfs-server

Clientp[Vmnet1]

mount -t nfs 192.168.0.100:/external /storage //storage폴더에 external폴더를 마운트한다.

** 위 작업을 하기전에 방화벽을 풀어주거나 설정을 변경하여 보안문제를 해결해준다.-

백업 파일 수시로 만들기(crontab)이용하기

- 쉘스크립트를 작성해준다.

[VMnet1] terminal vi backup.sh ... #!/bin/bash PATH=/bin SRC=/home //백업하고자 하는 폴더 DST=/storage //백업위치 폴더 DATE=`date +%m%d%s` //현재 시간을 이름으로 사용하자 tar cfz $DST/$DATE.tar.gz $SRC ... //잘 실행되는지 확인해보자 ./backup.sh ls /storage- crontab을 설정해준다.

[VMnet1] terminal corntab -e ... * * * * * /root/backup.sh //매 분마다 해당 파일을 실행한다. ... -

지사의 윈도우 컴퓨터만 다른 장비들에 대한 telnet접속을 가능하게 ACL를 구성한다.

- 본사 라우터에 텔넷을 구성하고 ACL를 적용한다..

본사R# access-list 99 per host 192.168.3.100 본사R# line vty 0 4 password test123 loing access-class 99 in ip nat inside source list 99 int fa1/0 //해당 interface에 ACL를 적용시킨다.

'2022이전 > 네트워크' 카테고리의 다른 글

| [용어정리]Switch의 기본 동작 5가지 (0) | 2020.06.03 |

|---|---|

| [용어정리]계층적 디자인과 스파인리브 디자인(network) (0) | 2020.06.03 |

| 간단한 VPN 개념 (0) | 2020.05.28 |

| [GNS3]게이트웨이 이중화(HSRP)_실습 (0) | 2020.05.28 |

| [GNS3]ACL 설정하기_실습 (0) | 2020.05.28 |